Co dokładnie zmienia się po instalacji Active Directory?

Scenariusz z życia

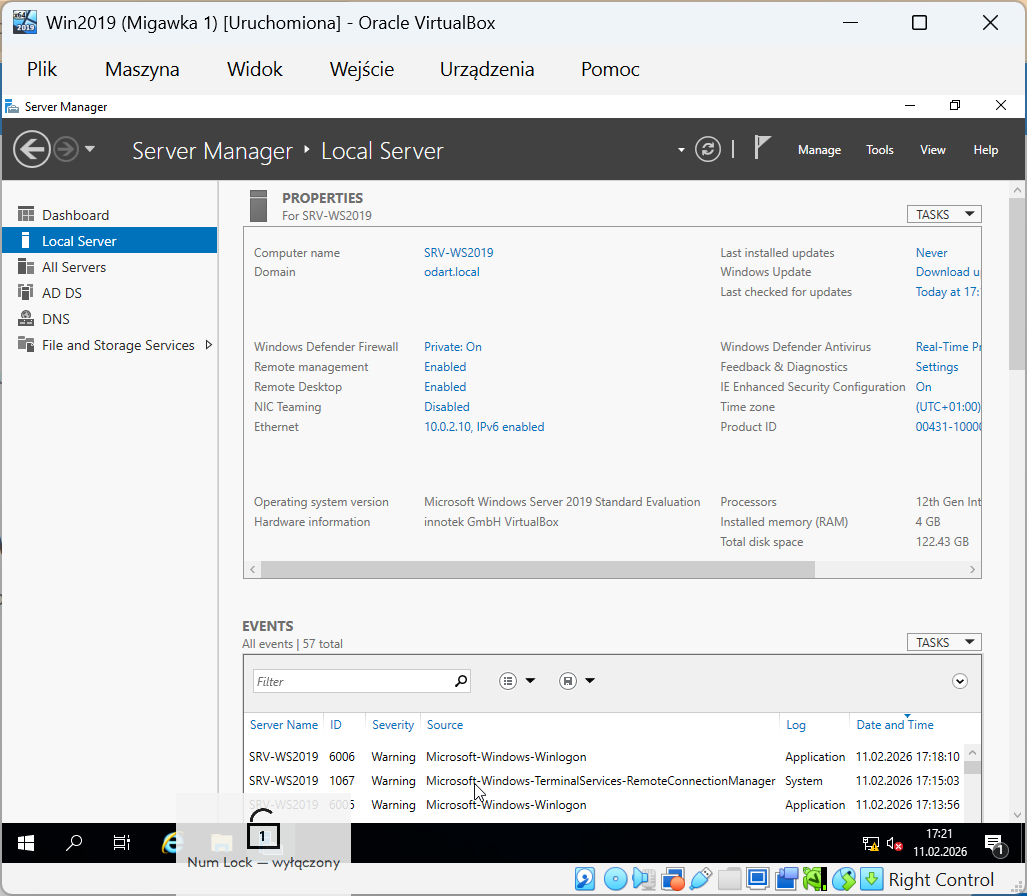

Po restarcie po promocji administrator widzi ekran logowania: zamiast .\Administrator pojawia się DOMENA\Administrator. W menu są nowe narzędzia: ADUC, Group Policy Management, DNS Manager. Większość osób instaluje AD, ale nie wie, co faktycznie zmieniło się w systemie – a to klucz do dalszej administracji.

Co dzieje się w systemie

Serwer przestaje być zwykłym Windows Server: lokalna baza SAM nie jest już główna – tożsamość jest w AD (NTDS.dit). Powstaje unikalny SID domeny; DNS jest zintegrowany z AD (strefa, rekordy SRV); tworzy się SYSVOL (GPO, skrypty). Logowanie: klient → DC → Kerberos → token bezpieczeństwa. Pojawiają się ADUC, GPM, ADAC, DNS Manager. Pierwszy DC jest Global Catalog. Przy drugim DC włącza się replikacja AD i SYSVOL. Serwer nie wraca do workgroup bez procedury demote – DC powinien być „czysty” (bez SQL, plików użytkowników itd.).

Nazwy i definicje

NTDS.dit – baza AD (użytkownicy, grupy, komputery, OU, hasła, GPO). Serce domeny. SID domeny – unikalny identyfikator; każdy użytkownik/komputer ma SID (S-1-5-21-...). SYSVOL – folder współdzielony (GPO, skrypty), replikowany między DC. Global Catalog – indeks lesa; pierwszy DC jest GC. Kerberos – protokół uwierzytelniania w domenie (ticket, token). Demote – degradacja DC do zwykłego serwera; wymaga kreatora, nie „odłączenia”.

Konsekwencje administracyjne

Od tej chwili: centralne zarządzanie użytkownikami i komputerami, wymuszanie polityk (GPO), kontrola dostępu do zasobów. DC nie ładujemy dodatkowymi rolami (best practice). Backup: ważny jest backup system state (AD), nie tylko plików.

Myślenie administratora

Zmiana .\ na DOMENA\ = serwer jest DC. Nowe narzędzia = administracja z jednego miejsca. Brak „cofnięcia” jednym kliknięciem – demote to świadoma procedura. DC = centrum tożsamości – traktuj go jako krytyczny element infrastruktury.

Zapamiętaj – 4 fakty egzaminowe

- Po instalacji AD: logowanie domenowe (DOMENA\user), SAM nie jest główna; NTDS.dit, SID, SYSVOL, DNS zintegrowany z AD.

- Kerberos: uwierzytelnianie przez DC, ticket, token bezpieczeństwa.

- Pierwszy DC jest Global Catalog; przy drugim DC replikacja AD i SYSVOL (DFS-R).

- DC nie cofa się do workgroup jednym kliknięciem – degradacja = demote; DC powinien być wolny od dodatkowych aplikacji.

Szczegóły (dla przypomnienia)

Przed AD vs Po AD

Przed: SAM, logowanie .\Administrator. Po: DC, logowanie DOMENA\Administrator, NTDS.dit (C:\Windows\NTDS), SYSVOL (C:\Windows\SYSVOL), kontenery Users, Computers, Domain Controllers.

Mechanizm logowania

Klient → DC → Kerberos (ticket) → token bezpieczeństwa → sprawdzenie grup. To infrastruktura tożsamości, nie tylko sprawdzenie hasła.

NTDS.dit i SYSVOL

NTDS.dit: C:\Windows\NTDS – baza użytkowników, grup, GPO, SID. SYSVOL: C:\Windows\SYSVOL – GPO, skrypty; replikacja między DC. Domyślne kontenery: Users, Computers, Domain Controllers.